Cloudflare est le gilet pare-balles d'Internet. Près de 20% du trafic web mondial passe par leurs serveurs. Leur métier, c'est d'encaisser les coups à la place des autres : attaques DDoS, bots malveillants, tentatives de piratage. Ils sont dimensionnés pour résister à des tsunamis numériques.

Mais début décembre 2025, la menace n'est pas venue d'une vague géante, mais d'une goutte d'eau empoisonnée, multipliée par des milliards. La faille "React2Shell" (CVE-2025-55182) a prouvé qu'une vulnérabilité logicielle pouvait mettre à l'épreuve le matériel le plus robuste.

Comment une faille dans une bibliothèque JavaScript a-t-elle pu faire vaciller le géant de l'infrastructure ?

La nature de la bête : Une attaque "silencieuse" à échelle industrielle

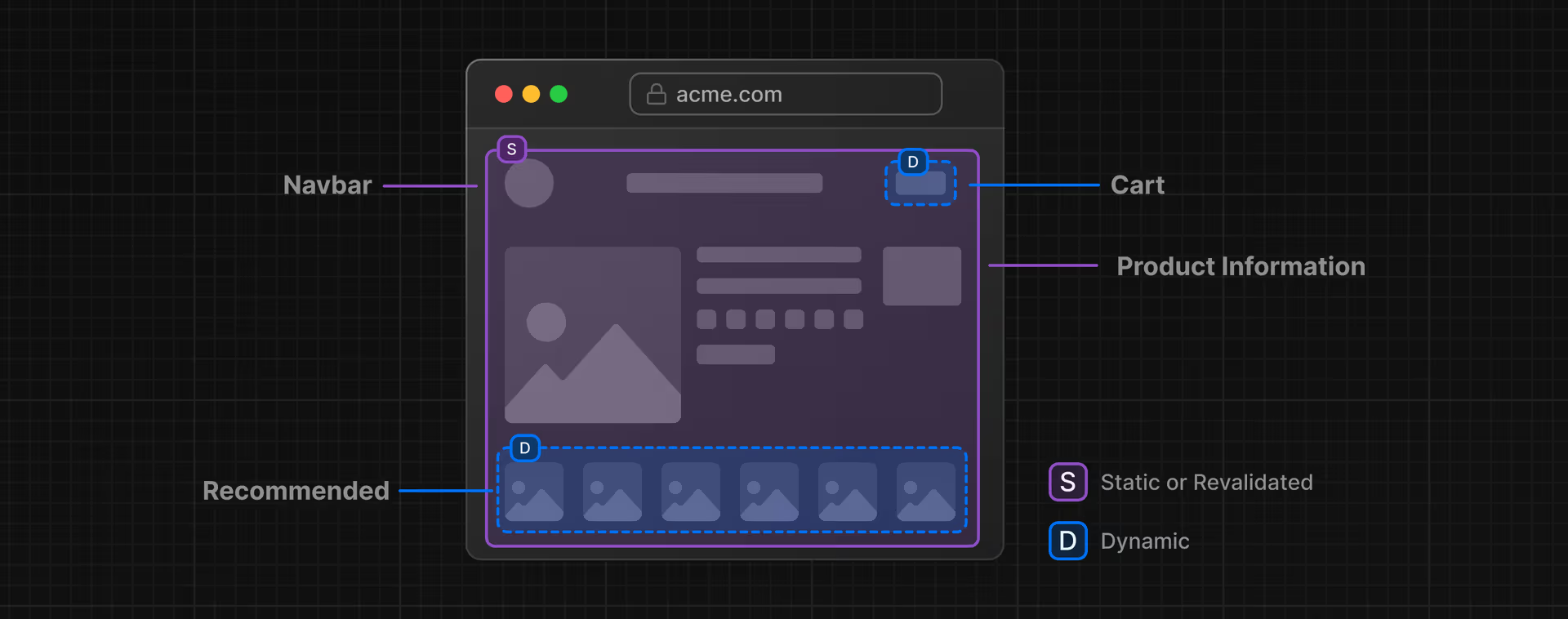

Pour comprendre la crise chez Cloudflare, il faut rappeler ce qu'est React2Shell. C'est une faille de Remote Code Execution (RCE) dans les React Server Components, déclenchée par une simple requête HTTP contenant un objet sérialisé malveillant.

Contrairement à une attaque DDoS classique qui sature les tuyaux avec du bruit, l'exploitation de React2Shell est "légère" en bande passante. Une seule petite requête suffit pour compromettre un serveur.

Dès la divulgation de la faille, des botnets mondiaux se sont mis à scanner l'intégralité de l'Internet à la recherche de serveurs Next.js vulnérables. Des milliards de requêtes malformées ont été envoyées simultanément vers des millions de sites web.

Et qui se trouve entre ces botnets et ces sites web ? Cloudflare.

Le cauchemar du WAF : Inspecter l'ininspectable

Le cœur du problème pour Cloudflare n'était pas le volume de trafic, mais sa complexité.

Le Web Application Firewall (WAF) de Cloudflare est conçu pour bloquer les attaques à la volée. Pour une injection SQL, c'est facile : le WAF cherche des motifs simples comme ' OR 1=1 dans l'URL. Cela coûte très peu de ressources processeur (CPU).

Mais pour React2Shell, le "poison" est caché profondément à l'intérieur d'un payload sérialisé (le protocole "Flight" de React). Ce n'est pas du texte clair.

Le défi technique qui a mis Cloudflare à genoux : Pour détecter si une requête contenait l'exploit React2Shell, les serveurs "Edge" de Cloudflare ne pouvaient plus se contenter de regarder la surface du paquet. Ils devaient :

Intercepter chaque requête POST suspecte.

Tenter de désérialiser partiellement le contenu (comprendre la structure complexe de l'objet React).

Analyser cette structure pour y trouver les marqueurs de l'exploit (comme les gadgets .then malveillants).

Cette opération de désérialisation/inspection profonde est extrêmement coûteuse en CPU. Multipliez cela par des millions de requêtes par seconde à l'échelle mondiale, et vous obtenez une surchauffe immédiate des nœuds du réseau.

L'impact : Latence mondiale et panique interne

Cloudflare n'est pas tombé complètement, mais il a sévèrement tangué.

Latence généralisée : Les CPU des serveurs Edge étant occupés à inspecter ces payloads complexes, le traitement du trafic légitime a été ralenti. Pendant plusieurs heures, une partie significative du web mondial a connu des ralentissements notables.

Le "Dogfooding" douloureux : Ironie du sort, Cloudflare utilise intensivement les technologies modernes pour ses propres outils. Leur dashboard client et de nombreux outils internes sont construits avec des frameworks React/Next.js. Ils ont dû isoler d'urgence leurs propres systèmes de gestion pour éviter une compromission interne, rendant la riposte encore plus difficile pour leurs ingénieurs.

La course contre la montre : Les équipes de sécurité ont dû déployer des règles WAF d'urgence. Mais créer une règle qui bloque efficacement l'exploit sans bloquer le trafic React légitime (les faux positifs) a été un défi majeur, nécessitant des ajustements constants sous une pression maximale.

Conclusion : La leçon d'humilité

L'incident React2Shell de décembre 2025 nous a rappelé une vérité brutale : la complexité logicielle est le nouvel ennemi de la robustesse infrastructurelle.

Nous avons construit des châteaux forts (les CDN) capables de résister à des béliers (DDoS), mais nous avons laissé la porte ouverte à des ninjas (failles de désérialisation).

Si même Cloudflare, avec ses ressources illimitées et ses experts de classe mondiale, a été mis en difficulté par une faille dans une bibliothèque UI, cela doit servir d'avertissement pour le reste de l'industrie. La sécurité de la "supply chain" et la complexité de nos frameworks frontend ne sont plus des problèmes abstraits : ce sont des risques systémiques pour l'Internet lui-même.